Décidément le logiciel de streaming reposant sur le bitTorrent PopCorn Time continue de faire parler de lui malgré la fermeture du projet initial. Un fork (logiciel créé à partir du code source d’un logiciel existant) majeur du projet Popcorn Time est actuellement soumis à une attaque DDoS massive. L’ensemble du projet a été frappé, à partir du site d’hébergement de sa source et par le biais de ses serveurs CDN, API et DNS. L’équipe indique à TorrentFreak que l‘attaque s’élève à 10 Gbps sur l’ensemble de leur réseau.

Chaque année voit des périodes où les sites dans le secteur de partage de fichiers sont soumis à des attaques par déni de service. Les agresseurs et leurs motivations sont souvent inconnus et finalement les assauts passent. Au début de l’année en mai de nombreux sites de torrents ont souffert de ces attaques, poussant à fermer ou à investir dans des technologies de défense.

«Nous sommes actuellement victimes d’une grande attaque DDoS à grande échelle dans l’ensemble de notre réseau. Nous sommes en train de rerouter tout le trafic via certains de nos nœuds à haut débit et nous travaillons sur l’imagerie et obtenir nos serveurs restants de retour en ligne pour aider à faire face à la charge », explique l’équipe.

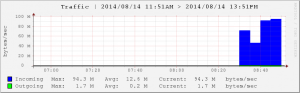

L’attaque bénéficie d’une énorme force de frappe s’attaquant au projet de toute part, en commençant par le site hébergeant le code source Popcorn Time.

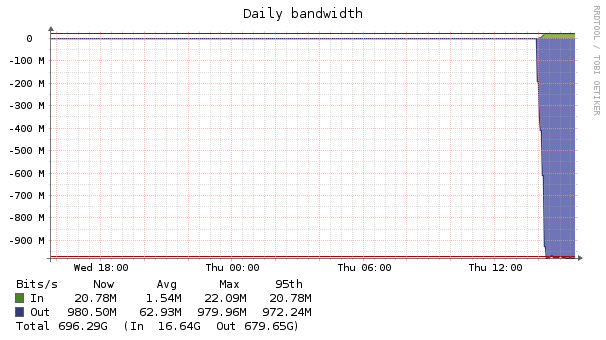

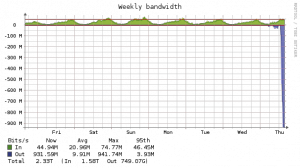

L’attaque s’en prend aussi au CDN et à l’API du projet. Le graphique ci-dessous montre l’un des serveurs du projet situés en France. Le vert indique le trafic normal à partir du serveur de l’API, le bleu représente l’attaque.

Pas même les serveurs DNS de projet sont restés intacts. À un moment, deux des trois serveurs DNS étaient down, avec un troisième souffrant de presque 1 Gbps de trafic. Pour être sûr, un quatrième serveur DNS a été ajouté pour aider à supporter la charge.

Si on compte l’ensemble de l’attaque, c’est près de 10 Gbps de bande passante utilisés ! Malgré la force de cette attaque, l’équipe travaille au rétablissement du service.

«Nous avons ajouté une capacité supplémentaire. Nos serveurs DNS sont actuellement à nouveau opérationnels, mais il ya encore une congestion sévère en Europe et en Amérique. Près de 10 Gbps à travers l’ensemble du réseau.Nous travaillons encore sur l’atténuation. API est toujours en ligne pour la plupart des utilisateurs « , concluent-ils.

Personne n’a encore revendiqué la responsabilité de l’attaque et il est fort probable que cela reste ainsi. Seul le temps dira si l’attaque se calmera, mais l’équipe est déterminée à maintenir leur projet en ligne. Cette attaque à gros budget peut n’émaner de personne ayant des intérêts financiers particuliers à sa mise hors service.

Commentaires