Une faille de sécurité récemment découverte peut exposer les vraies adresses IP des utilisateurs de VPN avec une certaine facilité. Le problème, qui affecte tous les protocoles VPN et les systèmes d’exploitation, a été découvert par le fournisseur VPN, Perfect Privacy, qui a alerté plusieurs concurrents affectés par cette menace avant de la rendre publique.

Une faille de sécurité qui affecte tous les protocoles

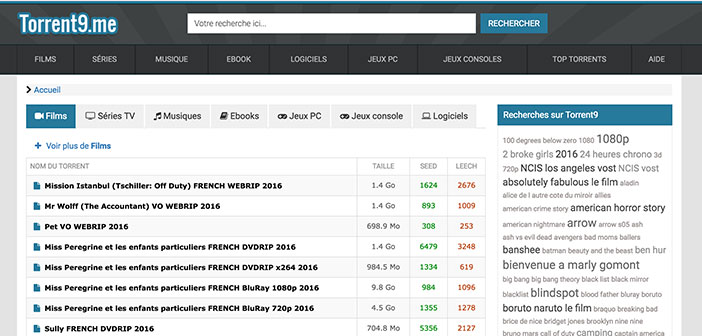

Depuis plusieurs années, l’intérêt pour les communications cryptées et anonymes s’est propagé à un public de plus en plus large. Les fournisseurs VPN sont maintenant particulièrement populaires parmi les utilisateurs de torrent, qui par défaut diffusent leur adresse IP à des centaines de personnes lors du téléchargement d’un fichier populaire. Pour rappel, l’intérêt d’utiliser un VPN est de cacher l’adresse IP du FAI, mais une faille récemment découverte montre que ceci peut être facilement contourné sur certains fournisseurs VPN.

Le problème, découvert par le fournisseur VPN, Perfect Privacy (PP), est une simple astuce de redirection de port. Si un attaquant utilise le même VPN que la victime, alors la véritable adresse IP peut être exposée par le transfert du trafic sur un port spécifique. La faille de sécurité affecte tous les protocoles VPN (IPSec et OpenVPN compris), et s’applique à tous les systèmes d’exploitation.

« Les fournisseurs de VPN touchés sont ceux qui offrent la redirection de port et ne bénéficient d’aucune protection contre cette attaque spécifique » Perfect Privacy

Par exemple, si un attaquant active la redirection de port pour le port par défaut de BitTorrent, un utilisateur VPN sur le même réseau va exposer sa véritable adresse IP (dans une configuration où les utilisateurs partagent la même adresse IP). La chose est la même pour le trafic web ordinaire, mais dans ce cas, l’attaquant doit rediriger la victime vers une page qui se connecte au port transféré, comme l’explique Perfect Privacy dans son blog.

Une solution trouvée mais certains VPN encore vulnérables

La faille de sécurité a affecté la configuration de divers fournisseurs VPN, qui ont été avertis la semaine dernière. Cela inclut Private Internet Access (PIA), Ovpn.to et nVPN, qui ont tous résolu le problème avant la publication de la faille de sécurité au grand public. PIA a informé que leur solution était relativement simple et qu’elle avait été mise en œuvre rapidement après qu’ils aient été prévenu de cette faille de sécurité.

« Nous avons mis des règles de pare-feu au niveau du serveur VPN pour bloquer l’accès aux ports redirigés provenant des adresses IP réelles des clients. La solution a été mise en place sur tous nos serveurs dans les 12 heures suivant l’annonce de PP » Amir Malik de PIA.

En outre, PIA a remercié Perfect Privacy pour l’avoir prévenu de cette faille de sécurité avant de la rendre publique et a récompensé son concurrent d’une somme de 5000 $.

Tous les fournisseurs VPN n’ont pas été testés. Il est donc probable que beaucoup d’autres sont encore vulnérables à cette faille de sécurité. Cependant, il est certains que ceux-ci régleront ce problème aussitôt que possible.

Mise à jour : La solution initiale de PIA ne résolvant pas le problème, la société a informé ses utilisateurs par mail et leur recommande pour télécharger la dernière version du client.

N’hésitez pas à consulter nos tests de VPN, et vous tenir informés en nous suivant sur Facebook et Twitter.

Source : TF

Commentaires